Bei einer Migration eines Servers bietet es sich an, vorab zu prüfen in wie weit bzw. von wo noch Connections aufgebaut werden.

Die Lösung ist Wireshark. Hiermit kann z. B. bei einem alten SMTP-Server ohne Mühe identifiziert werden, woher ggf. noch SMTP-Sessions kommen und wo ggf. noch ein SMTP-Server (meistens Altsystem auf welche noch nicht via FQDN zugegriffen wird) geändert werden muss. Das folgende Beispiel zeigt, wie lediglich die ersten zwei Stufen des Verbindungsaufbaus einer TCP-Session anhand einer SMTP-Session gegen einen Mailbox-Server protokolliert werden.

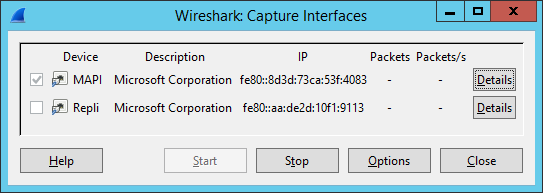

Nach der regulären Wireshark-Installation auf dem Zielsystem kann man unter via „Capture Interfaces“ die „Capture Optionen“ editieren.

Ausgewählt wird nun das Interface, welches beispielsweise den SMTP-Listner gebunden hat.

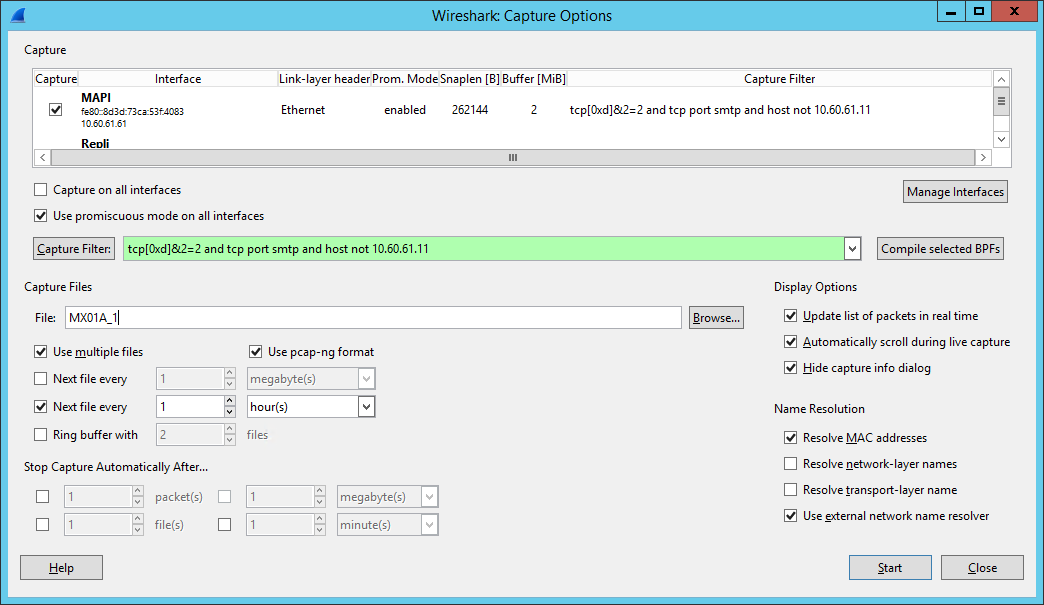

Der zu vergebene Dateiname ist das Präfix der Dateien, welche dann von Wireshark erzeugt werden – es wird automatisch noch eine Iterations- und Datumsinformation ergänzt. Es bietet sich an, diese Dateien z. B. direkt auf ein Share zu packen.

Via „use multiple files“ und „next file every 1 hour“ kann nun pro Stunde ein .pcap erzeugt werden.

Nun zum Capture Filter:

- „tcp port smtp‘ … Wireshark soll nur tcp/25 betrachten

- „host not 10.60.61.11“ … wäre z.B. ein zweiter Mailserver, ein Spam-Filter den ich in dem Moment nicht sehen möchte oder ggf. auch ein bekannter Host mit viel Traffic.

- „tcp[0xd]&2=2“ … schneidet Pakete mit, wo das „SYN-Flag“ auf „1“ gesetzt ist

Diese werden nun mit „and“ verkettet und fertig ist der Capture Filter.

tcp[0xd]&2=2 and tcp port smtp and host not 10.60.61.11

Mit dem Klick auf Start beginnt Wireshark mit der Arbeit.

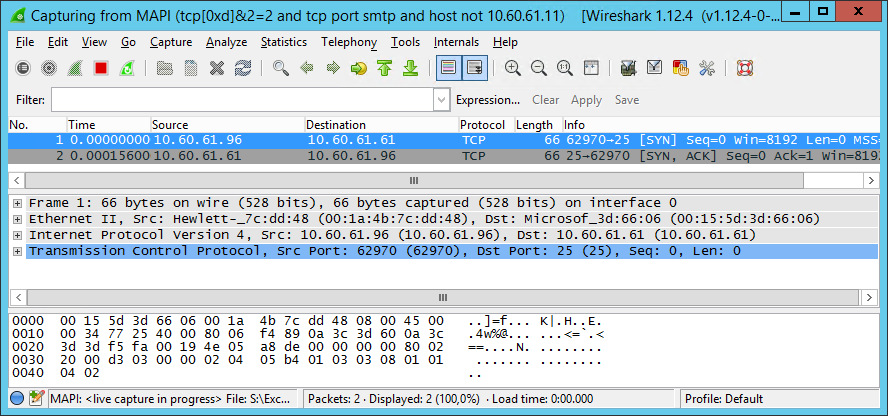

Auf dem Share beginnt Wireshark nun stündlich eine neue .pacp-Datei zu erstellen und schneidet dort lediglich die SYN und SYN/ACKs von Sessions auf tcp/25 mit. So lassen sich sehr schnell möglicherweise in einer Migration übersehene Geräte gerade ziehen.

Auf dem Share beginnt Wireshark nun stündlich eine neue .pacp-Datei zu erstellen und schneidet dort lediglich die SYN und SYN/ACKs von Sessions auf tcp/25 mit. So lassen sich sehr schnell möglicherweise in einer Migration übersehene Geräte gerade ziehen.

Wichtige Anmerkung: Wireshark muss in einer interaktiven Session laufen währendes seine Arbeit verrichtet. Insofern sollte, währenddes Schneidens, das RDP Verbindungs-Timeout modifiziert werden, so dass es diese für die notwendige Zeit die Session nicht wegreißt.

Die Auswertung: möchte man sich auf dem Admin-PC die vielen .pacps anschauen, reicht es diese per Drag & Drop in Wireshark zu laden. Wireshark macht, sofern bei der Installation das Tool „mergecap“ installiert ist automatisch einen Merge und man kann mit der Analyse beginnen.

Abschließender Hinweis: Nutzung natürlich auf eigene Gefahr und ohne Gewähr.