Beim Setup eines WLCs mit der TAC Version 8.3.141.5 und einer Cisco Mobility Service Engine (MSE) Version: 8.0.150.0 kam keine NMSP/SSL Tunnel nach dem Update der MSE auf Version 8.0.150.0 mehr zustande. NMSP, das Network Mobility Services Protocol, ist der das Kommunikationsprotokoll zwischen den MSE und den WLCs. Es transportiert Telemetrie, Warnungen sowie RSSI Informationen.

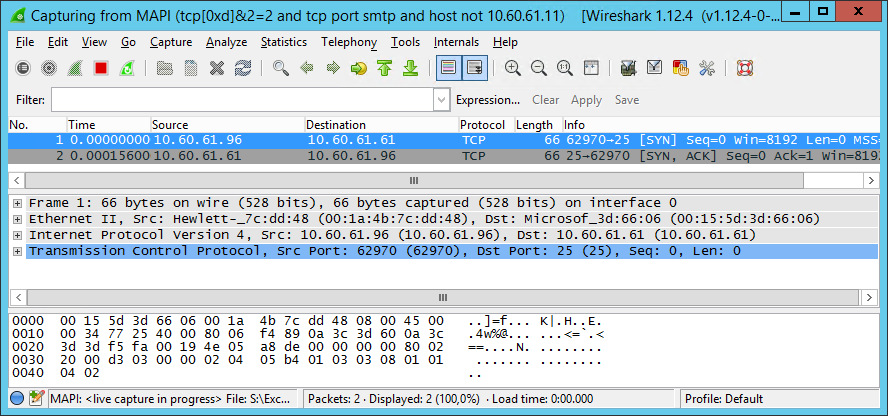

Tricks wie Rückfall auf SHA-1 oder neusetzen der Hashes waren erfolglos. Im Log des WLC war beim Debugging folgendes sichtbar:

(Cisco Controller) >debug nmsp all enable

*nmspRxServerTask: Aug 16 09:13:54.461: [PA] Polling nmsp connection at 0 index 0 (94). Handshake in progress

*nmspRxServerTask: Aug 16 09:13:55.081: [PA] Polling nmsp connection at 0 index 0 (94). Handshake in progress

*nmspRxServerTask: Aug 16 09:13:55.701: [PA] Polling nmsp connection at 0 index 0 (94). Handshake in progress

*nmspRxServerTask: Aug 16 09:13:56.005: [PA] ssl handshake timeouted for connection 0

*nmspRxServerTask: Aug 16 09:13:56.005: [PA] freeing Nmsp Connection [0]

*nmspRxServerTask: Aug 16 09:14:14.422: [PA] Accept succ for http socket addrtype=IPV4(0xf51410ac)

*nmspRxServerTask: Aug 16 09:14:14.422: [PA] Allocated new NMSP connection 0

*nmspRxServerTask: Aug 16 09:14:14.422: [PA] sslConnectionInit: SSL_new() conn ssl 0x7f710c03af98

*nmspRxServerTask: Aug 16 09:14:14.422: [PA] sslConnectionInit: SSL_do_handshake for conn ssl 0x7f710c03af98, conn state: INIT, SSL state: HANDSHAKING

*nmspRxServerTask: Aug 16 09:14:14.422: [PA] — returns WANT_READ for conn ssl 0x7f710c03af98

*nmspRxServerTask: Aug 16 09:14:14.422: [PA] sslConnectionInit() success with Connection state: INIT, SSL state: HANDSHAKING

*nmspRxServerTask: Aug 16 09:14:15.053: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:15.685: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:16.317: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:16.949: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:17.581: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:18.213: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:18.845: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:19.477: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:20.109: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:20.741: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

*nmspRxServerTask: Aug 16 09:14:21.373: [PA] Polling nmsp connection at 0 index 0 (92). Handshake in progress

Ursache hierfür ist Cisco Bug CSCvh24960. Die CiscoJ, eine Art Helper für die Kommunikation zwischen MSE und WLC, so der TAC ist ab Version 8.0.150.0 nach ausführen der setup.sh deaktiviert.

Damit der NMSP Tunnel wieder hoch kommt muss CiscoJ händisch auf der MSE aktiviert werden. Dies geht wie folgt:

root@mse1a:~[root@mse1a ~]# configureCiscoJ.sh status

CiscoJ is disabled.

root@ca-bbg1mse1a:~[root@mse1a ~]# configureCiscoJ.sh enable

CiscoJ is enabled.

Weiterführende Informationen unter https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvh24960/.